Hash to unikalny cyfrowy odcisk danych. Jest to ciąg o stałej długości, który jest tworzony z dowolnego zestawu danych za pomocą funkcj haszującej. W tym artykule omówimy, do czego służy hash, w jaki sposób jest tworzony, gdzie jest używany i jak jest powiązany z kryptowalutami. 👇

Czym jest haszowanie

Hashowanie to proces przekształcania danych o dowolnej wielkości w stałą wartość, zwaną skrótem. Proces ten jest wykorzystywany do szybkiego indeksowania, wyszukiwania lub sprawdzania integralności danych. Hashowanie pozwala zredukować duże ilości danych do kompaktowej i wygodnej do przetwarzania postaci. Na przykład tekst o dowolnej wielkości można przekształcić w ciąg o stałej długości, kod binarny lub alfabet Morse’a, co ułatwia przechowywanie i porównywanie danych. W kryptowalutach i łańcuchach bloków haszowanie służy do tworzenia unikalnych identyfikatorów transakcji, bloków i innych danych. W ten sposób haszowanie można nazwać rodzajem szyfrowania danych, których nie da się złamać ani odczytać. Rodzi to pytanie: czym różni się haszowanie od zwykłego szyfrowania?

Szyfrowanie a haszowanie

W procesie tradycyjnego szyfrowania informacje są modyfikowane w taki sposób, że dostęp do nich ma tylko autoryzowany klient. Szyfrowanie nie sprowadza danych do jednego standardu, dlatego im więcej informacji trzeba zaszyfrować, tym dłuższy jest szyfr. Proces szyfrowania można również cofnąć, przywrócić do stanu pierwotnego, czego nie można powiedzieć o haszowaniu.

Jeśli spojrzeć na te metody modyfikacji informacji z punktu widzenia bezpieczeństwa, staje się oczywiste, że haszowanie wygrywa. Wszystko sprowadza się do nieodwracalności procesu funkcji hash. Całe bezpieczeństwo szyfru opiera się wyłącznie na poufności specjalnego klucza, który jest niezbędny do jego rozszyfrowania.

Właściwości hasha

Z definicją samego hasha już się uporaliśmy. Teraz przyjrzyjmy się jego głównym właściwościom i cechom:

- Jednoznaczność. Najważniejszą właściwością hasha jest to, że jednoznacznie odpowiada on danym źródłowym: te same dane zawsze dają ten sam hash. Jednak nawet najmniejsza zmiana danych powoduje całkowitą zmianę skrótu. Najprostszym przykładem wykorzystania skrótu jest kod kreskowy na dowolnym produkcie, na przykład na tabliczce czekolady. Ostatnia cyfra takiego kodu kreskowego jest sumą wszystkich poprzednich cyfr. Kod ten zawiera informacje o nazwie produktu i jego cenie;

- Nieodwracalność. Nie da się przywrócić zaszyfrowanych danych do pierwotnego stanu. Ta cecha sprawia, że szyfrowanie jest przydatne do przechowywania haseł i innych poufnych danych, ponieważ nawet w przypadku wycieku haseł osoba złośliwa nie będzie w stanie uzyskać dostępu do oryginalnych danych;

- Odporność na kolizje. Kolizja to sytuacja, w której różne dane dają ten sam skrót. Zadaniem funkcji hash jest zminimalizowanie prawdopodobieństwa wystąpienia takich kolizji. Ta właściwość jest szczególnie ważna w kontekście bezpieczeństwa, ponieważ zapobiega możliwości podmiany danych;

- Wysoka szybkość obliczeń. Funkcje hash są wystarczająco szybkie, aby przetwarzać duże ilości danych bez znaczących opóźnień. Jest to ważne dla efektywnego działania systemów kryptograficznych i łańcuchów bloków.

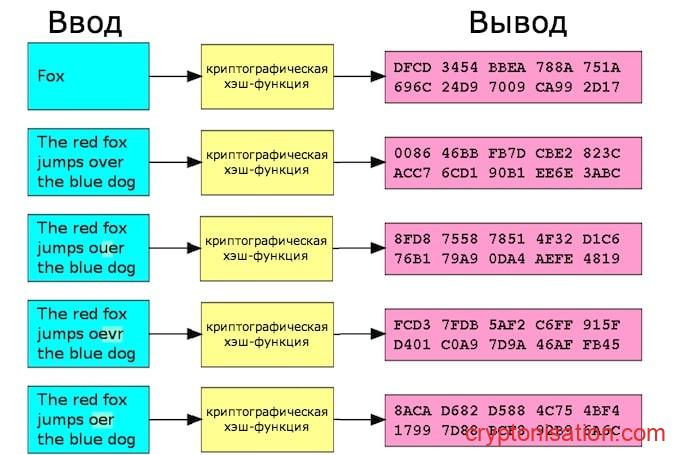

Efekt lawinowy

Na szczególną uwagę zasługuje właściwość efektu lawinowego, ponieważ to właśnie dzięki niemu najmniejsza zmiana danych wejściowych powoduje znaczące zmiany w wyniku haszowania. Na przykład, jeśli zmienimy jeden znak w ciągu, wynik haszowania powinien ulec radykalnej zmianie.

Efekt lawinowy sprawia, że praktycznie niemożliwe jest przewidzenie hasha na podstawie wiedzy o danych źródłowych i ich nieznacznych zmianach. Ta cecha zapewnia bezpieczeństwo informacji, ponieważ uniemożliwia dobór danych, które dają ten sam lub podobny hash. W łańcuchu bloków efekt lawinowy sprawia, że haszowanie jest niezawodnym narzędziem do ochrony danych i transakcji.

Jak stosuje się hash w kryptowalutach i blockchainie

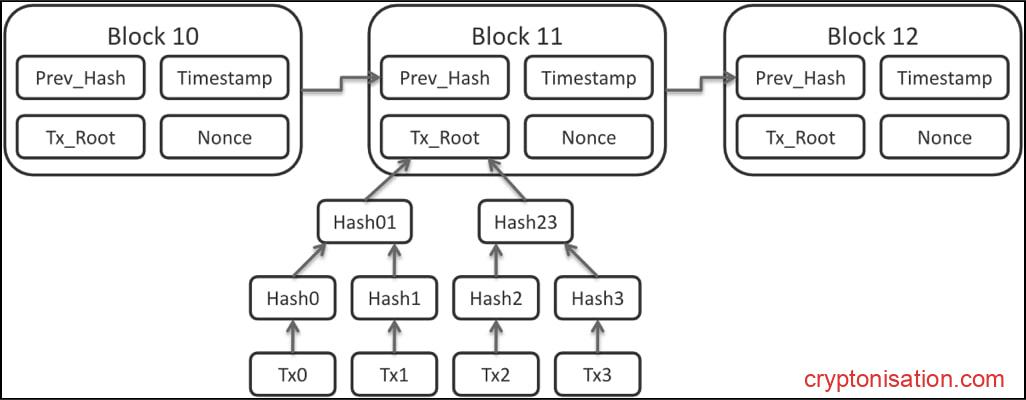

Hashowanie pełni ważną funkcję w działaniu zdecentralizowanej sieci. W blockchainie bitcoina, na przykład, każdy blok zawiera hash poprzedniego bloku, co tworzy łańcuch bloków połączonych hashami. Dzięki temu blockchain jest odporny na zmiany: jeśli ktoś spróbuje zmienić dane w jednym bloku, skróty wszystkich kolejnych bloków również ulegną zmianie, co natychmiast stanie się widoczne. Ponadto skróty są wykorzystywane do tworzenia kluczy kryptograficznych, podpisów cyfrowych i innych elementów, które zapewniają bezpieczeństwo i autentyczność transakcji w systemach kryptograficznych.

Hashowanie i mining

Kopanie kryptowalut jest bezpośrednio związane z procesem haszowania. Aby dodać nowy blok do łańcucha bloków, górnicy muszą znaleźć taki hash, który spełnia określone warunki, na przykład zaczyna się od określonej liczby zer.

Ważne jest, aby funkcja hash była wystarczająco złożona, aby proces znalezienia odpowiedniego hasha był pracochłonny, ale jednocześnie wydajny pod względem szybkości obliczeń. Ponieważ proces ten wymaga znacznej mocy obliczeniowej, w przypadku powodzenia górnicy otrzymują wynagrodzenie w postaci monet blockchain.

Jakie funkcje hash są używane w poszczególnych łańcuchach bloków

Jak wspomnieliśmy wcześniej, funkcje hash różnią się między sobą sposobem przekształcania danych wejściowych w dane wyjściowe. Różne łańcuchy bloków używają różnych funkcji hash:

- SHA-256 — podstawowa funkcja skrótu bitcoina. Tworzy skrót o długości 256 bitów i służy do zapewnienia bezpieczeństwa oraz tworzenia nowych bloków;

- Keccak-256 (SHA-3) — stosowana w łańcuchu bloków Ethereum. Algorytm ten został opracowany jako ulepszona wersja SHA-2;

- Scrypt — stosowany w Litecoin. Algorytm ten charakteryzuje się mniejszą zależnością od mocy obliczeniowej, co pozwala na wydobywanie za pomocą prostszego sprzętu;

- Equihash — używany w Zcash i niektórych innych łańcuchach bloków. Charakteryzuje się dużą szybkością i dobrą odpornością na kolizje, co sprawia, że jest popularny wśród twórców nowych kryptowalut.

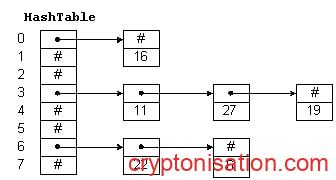

Tabele hash

Tabele hash — to struktura danych przeznaczona do efektywnego przechowywania i wyszukiwania informacji. Wykorzystują one funkcję skrótu do obliczenia indeksu, według którego dane będą przechowywane w tablicy. Kiedy dodajesz dane do tablicy skrótów, na przykład nazwiska do listy, funkcja hash przekształca każdą nazwę w unikalny kod skrótu. Ten kod skrótu jest następnie używany jako indeks do przechowywania nazwiska w tablicy.

Podczas wyszukiwania danych tabela hash pozwala szybko znaleźć informacje, ponieważ można obliczyć kod hash żądanej nazwy i od razu przejść do odpowiedniego indeksu w tablicy. Dzięki temu operacje wyszukiwania są znacznie szybsze w porównaniu z tradycyjnymi metodami, takimi jak wyszukiwanie liniowe, gdzie konieczne jest sprawdzenie każdego elementu po kolei.

Podsumowanie

Hash to cyfrowy odcisk danych utworzony za pomocą specjalnego algorytmu, który przekształca informacje o dowolnej wielkości w ciąg o stałej długości. Hashowanie jest szeroko stosowane w łańcuchach bloków i kryptowalutach w celu ochrony danych i sprawdzania ich integralności. Ważną właściwością skrótu jest efekt lawinowy, w którym nawet niewielkie zmiany danych wejściowych całkowicie zmieniają wynik. Różne łańcuchy bloków używają różnych funkcji haszujących, na przykład SHA-256 w bitcoinie, Scrypt w Litecoin, SHA-3 w Ethereum itp., aby zapewnić bezpieczeństwo i stabilność systemu.